IoT(Internet of Things)と呼ばれる機器が、次々と登場している。技術の発達や通信コストの低下とともに、あらゆる家電がインターネットにつながり始めている。しかし、様々な形態のIoTデバイスを守るためのセキュリティ意識はまだ広まっていない。今回は、PCやスマホにアンチウイルスソフトを入れるだけでは防ぎきれない、インターネットの脅威について紹介する。

セキュリティの弱いIoTデバイスをゾンビ化して攻撃に利用する

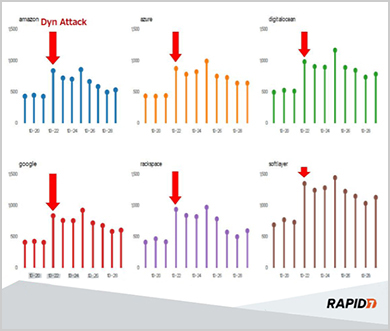

2016年10月に、アメリカのDNS業者であるDynにDDoS攻撃が仕掛けられた。Dynが提供しているDNSサービスは、URLを入力するとそこに紐付いているIPアドレスにつないでくれるもの。インターネットの根幹を支えている機能と言える。そこが、10万台のデバイスからインターネットを経由して攻撃を受けて通信障害を起こし、「Twitter」や「Airbnb」「Netflix」をはじめ多数のウェブサービスが利用できなくなってしまった。6時間以上も障害は続き、混乱が起きた。

Dynの攻撃状況をグラフ化した図

(2016年11月30日、Rapid7の発表会資料より)

後日、Dynのブログで公式レポートが発表された

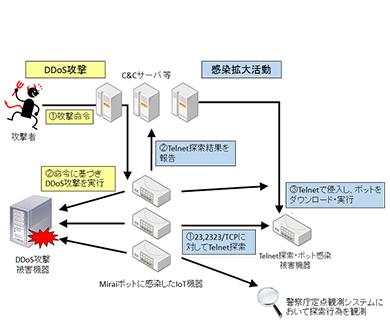

もちろん、この攻撃に10万人が参加したわけではない。攻撃を仕掛けたデバイスを調査したところ、ネットにつながっているカメラやレコーダー、ルーターをはじめとするIoTデバイスからの攻撃だったのだ。

近年、IoT(Internet of Things)の存在感が増してきている。日本語では「モノのインターネット」と呼ばれ、家の鍵から洗濯機、冷蔵庫、果ては電球まで様々なIoTデバイスが登場している。総務省の発表によると、世界に出回っているIoTデバイスは2015年時点で154億個だったが、2020年には300億個を超えると予測されているのだ。多くはLinuxというOSを搭載しているのだが、ここをターゲットにした攻撃が急増しているのだ。

PCやスマホであればセキュリティ機能を搭載しているし、サードパーティのセキュリティソフトも発売されている。しかし、IoT向けには汎用的なセキュリティソフトなどは出ていないし、そもそもセキュリティ対策をしようという意識も広がっていない。そのため、インターネットで拡散しているマルウェアに感染しやすい状況となっている。

冒頭の事例で猛威をふるったマルウェアの名前は「Mirai」。Linuxを搭載したサーバーだけでなく、組み込みデバイスやモバイルデバイスで採用されているARMプロセッサにも感染できるのが特徴。さらに、IoTデバイスに設定されている基本アカウントとパスワードのリストを持っており、セキュリティの甘いIoTデバイスに感染を広げていった。

「Mirai」に感染しても、IoTデバイスは通常通りの動作を続ける。少し動きが遅くなる程度の「ゾンビ」と化すのだ。

そして、一旦命令があると指定されたウェブサイトに攻撃を開始する。それぞれは1〜10Mbps程度の通信量だとしても、10万台なら100〜1000Gbpsという量になる。実際、Dynの事例では、最高1.2Tbpsという過去最大級の攻撃が行われた。

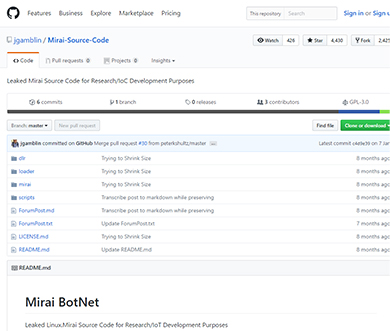

「Mirai」のソースコードは公開されており、少し知識があれば誰でもマルウェアを作成できるようになっている。そのため、特定のウェブサービスを攻撃するだけでなく、いろいろと悪用することも可能なのだ。例えば、ビットコインなど仮想通貨のマイニング(採掘)に使われることもある。指定のプログラムを実行し続けると、一定量の仮想通貨がタダで手に入るのだが、通常のPCであれば1日動かしても数円程度と電気代の方が高く付いてしまうのがネック。しかし、改造したMiraiを多数のIoTデバイスに感染させれば、労せずしてビットコインが集まってくるというわけ。実は、このマルウェアは2017年に登場したのだが、すぐに消えた。IoTの処理能力ではほとんど利益が上がらなかったからだ。しかし、機器の性能は向上し続けているので、将来また再登場する可能性は高い。

Miraiの動作概要図(警察庁の資料より)

自分のIoT機器が、この手の犯罪に手を貸すのは避けたいところ。今はまだ、冷蔵庫に感染したからといって個人情報やお金を盗まれるような被害は出ていないが、今後その可能性はある。特にカメラ系のデバイスはプライベートな映像が出回りかねないので、気を配りたいところだ。

IoTのセキュリティを高めるのであれば、お勧めはアカウントやパスワードの変更。IoTデバイスは初期アカウントとパスワードで使われてしまうことが多く、ここを攻撃されてしまうからだ。もちろん、PCとスマホも従来通りセキュリティ対策は必須。今年に入って、LinuxだけでなくWindowsもターゲットにした「Mirai」が確認されているためだ。

MiraiのソースコードはGitHubに公開されている。逮捕されそうになったので、捜査機関に対しての煙幕を張ったのだ

ネットワークを守ってくれるルーターそのものも攻撃対象に

通常、家庭に来ているインターネット回線はルーターに接続し、PCやタブレット、スマホなどでアクセスしていることだろう。ルーターには様々なセキュリティ機能が搭載されており、インターネットの攻撃に対する防火壁として動作してくれる。しかし、このルーターも「Mirai」の攻撃対象となっている。

2016年11月にはドイツのインターネット接続事業者が採用しているルーター90万台に、「Mirai」の攻撃が行われた。感染には失敗したのだが、ルーターはクラッシュしたり機能制限が発生して、サービスには多大な影響が出た。もし、感染が成功すれば、他者を攻撃する際の踏み台として利用されただろう。

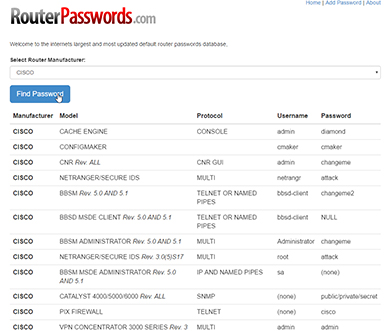

通常、ルーターには初期設定で管理者やユーザーのアカウントが設定されている。さらに、パスワードまで決まっていることも多い。例えば、ユーザーネームは「admin」や「root」、パスワードは「system」や空白、企業名といった具合だ。第三者でも公開されているマニュアルを見れば書いてあるし、恐ろしいことにあらゆるルーターのユーザーネームとパスワードを一覧公開しているウェブサイトまである。マルウェアはこのデータを元に攻撃を仕掛けることが多い。つまり、こちらもユーザー名やパスワードを変更すれば、被害に遭う可能性をぐっと減らせるのだ。

管理者権限のアカウントだけ変えればいいだろうというのも早計。重要な設定を変更できない一般ユーザーでも、ログインした後に脆弱性を利用すると管理者権限を奪取できることもある。OSと同様、この手の脆弱性は時々発見されている。例えば、2016年末にはNetgearのルータに深刻な脆弱性が発見され、すぐにセキュリティパッチが公開されたほど。

ルーターのユーザー名やパスワードなどはネットでいくらでも調べられる

ルーターは一度導入すると、引っ越しなどでインターネット回線を変えたりしない限り、何年も使い続けることが多い。しかし、どこかでメーカーのサポートが切れ、新しい脆弱性が発見されたりすると被害が拡大する可能性がある。WindowsなどのOSと同様、ルーターのファームウェアや関連ソフトの更新も忘れないようにしたいところ。ユーザーとしては面倒極まりないが、アンチウイルスソフトを入れて安心しきらないように注意が必要な時代なのだ。

家の無線LANルーターのパスワードを変更しよう